-

-

Recursos

-

Soluções

-

Integrações

-

Afiliados/Parceiros

-

Recursos

- Agende uma demonstração Teste gratuito

Entendendo a Segurança de Dados no WhatsApp: Criptografia de Ponta a Ponta e Backups

O WhatsApp se tornou nossa plataforma para tudo, desde saudações rápidas até conversas emocionantes. Mas com mais de dois bilhões de nós digitando, surge uma pergunta constante: quão seguras são nossas conversas?

Este artigo explora os recursos de segurança do WhatsApp. Vamos detalhar a criptografia de ponta a ponta do WhatsApp e abordar preocupações comuns sobre backups. Quer você seja apaixonado por privacidade ou apenas curioso, continue lendo para descobrir se suas mensagens são realmente tão seguras quanto o ícone de cadeado sugere.

O Que é a Segurança de Dados no WhatsApp?

A segurança dos dados do WhatsApp é extremamente importante porque possui mais de 2,8 bilhões de usuários em todo o mundo. É um grande ator na mensageria pessoal e profissional. Mas, por ser tão popular, também é alvo de ameaças de segurança. Por isso, o WhatsApp usa medidas de segurança robustas.

No seu núcleo, a segurança do WhatsApp trata de manter suas conversas e informações pessoais privadas e seguras. O WhatsApp usa recursos de segurança especiais para isso. Dois dos mais importantes são a criptografia de ponta a ponta e os backups.

Explicação da Criptografia de Ponta a Ponta do WhatsApp

O WhatsApp utiliza criptografia de ponta a ponta para proteger suas mensagens. Esse método de criptografia garante que suas conversas permaneçam privadas e seguras, mesmo se passarem pelos servidores do WhatsApp. Isso significa que, quando você envia uma mensagem, ela é criptografada no seu dispositivo e só pode ser descriptografada no dispositivo do destinatário, sem que nenhum intermediário, incluindo o WhatsApp, tenha acesso ao conteúdo da mensagem.

Como Funciona a Criptografia do WhatsApp?

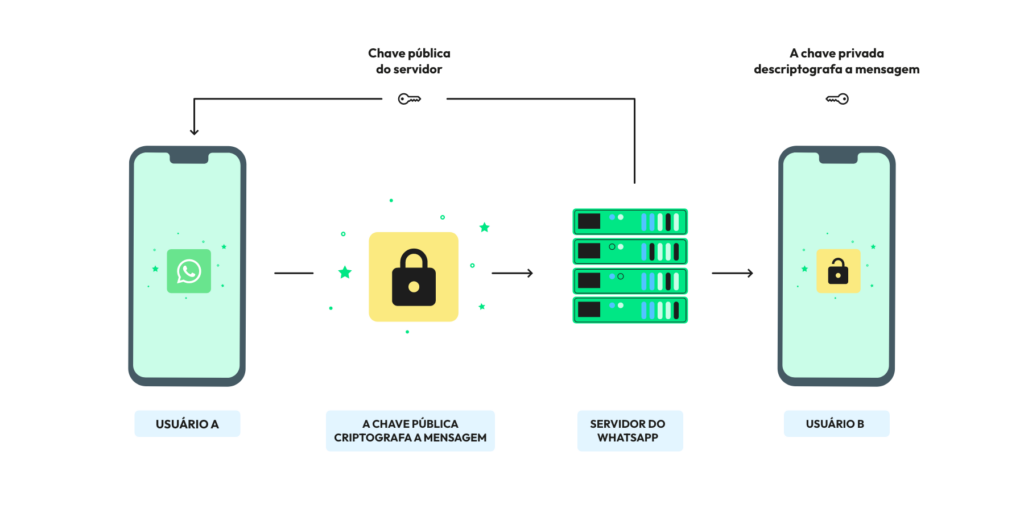

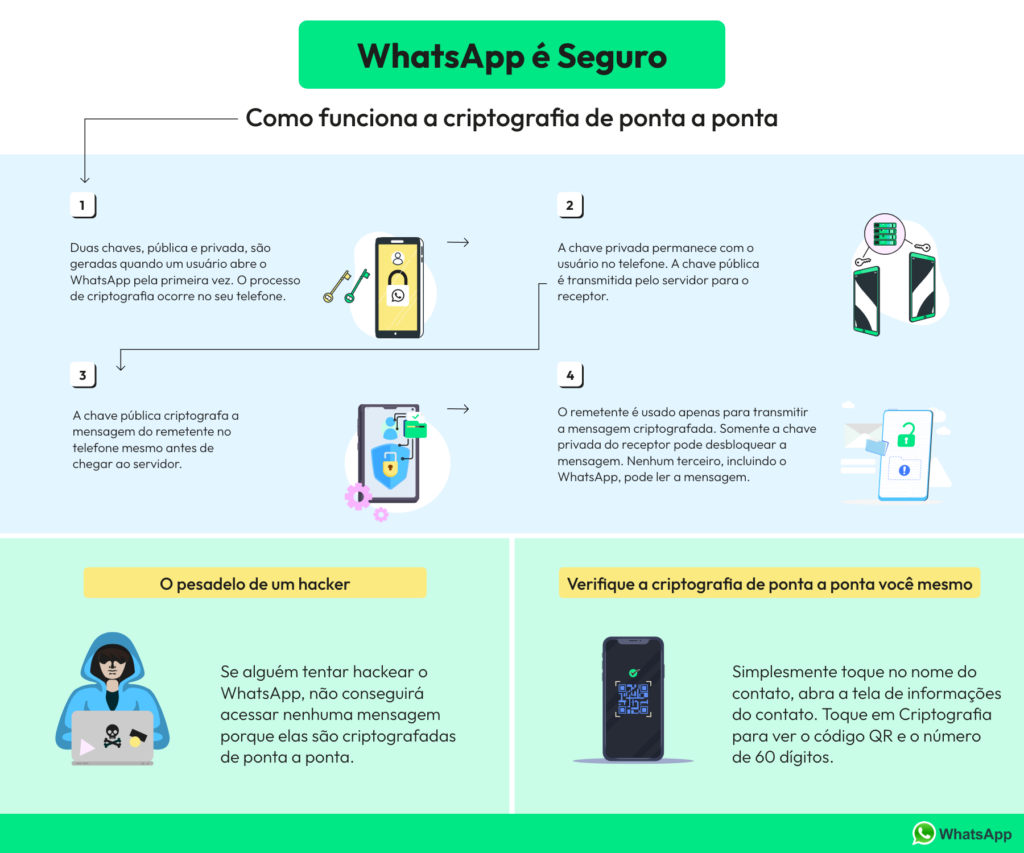

Funciona criptografando o conteúdo das suas mensagens no seu dispositivo, e apenas o dispositivo do destinatário pode descriptografar e ler as mensagens. Veja uma explicação passo a passo de como a criptografia do WhatsApp funciona:

1. Geração de Chaves

Quando você instala o WhatsApp pela primeira vez, o aplicativo gera um par de chaves criptográficas—uma chave pública e uma chave privada—para o seu dispositivo. A chave pública é compartilhada com outros usuários, enquanto a chave privada é armazenada de forma segura no seu dispositivo e nunca o deixa.

2. Troca de Chaves

Quando você inicia uma conversa com alguém no WhatsApp, o aplicativo troca automaticamente as chaves públicas entre seu dispositivo e o do destinatário. Esta troca de chaves ocorre silenciosamente em segundo plano, e você não precisa gerenciar as chaves de criptografia manualmente.

3. Criptografia de Mensagens

Quando você envia uma mensagem a um contato, o WhatsApp criptografa a mensagem no seu dispositivo usando a chave pública do destinatário. Este processo de criptografia transforma sua mensagem em um código ilegível ou “cifrado”, que é enviado para os servidores do WhatsApp.

4. Relé do Servidor

Os servidores do WhatsApp atuam como relés para as mensagens criptografadas. Eles recebem o texto cifrado e o encaminham para o dispositivo do destinatário.

5. Descriptografia da Mensagem

Ao receber o texto cifrado, o dispositivo do destinatário usa sua chave privada para descriptografar a mensagem. Essa chave privada é armazenada de forma segura no dispositivo e é a única capaz de decifrar o texto criptografado.

6. Exibição da Mensagem

Depois que o dispositivo do destinatário descriptografa o texto cifrado, ele exibe a mensagem em sua forma original e legível.

7. Criptografia do WhatsApp em Conversas de Grupo

O WhatsApp também utiliza criptografia de ponta a ponta em conversas de grupo. Cada grupo tem sua própria chave de criptografia, e as mensagens são criptografadas e descriptografadas individualmente para cada membro do grupo. Essa abordagem garante que apenas os membros do grupo possam ler as mensagens enviadas dentro do grupo.

Pontos-chave sobre a criptografia do WhatsApp:

- O WhatsApp não pode ler o conteúdo das suas mensagens, pois não tem acesso às suas chaves privadas.

- Suas mensagens são acessíveis apenas para você e os destinatários com quem você está se comunicando.

- A criptografia do WhatsApp cobre mensagens de texto, chamadas de voz, videochamadas e arquivos de multimídia compartilhados em conversas.

Benefícios e Importância da Criptografia de Ponta a Ponta para a Privacidade do Usuário

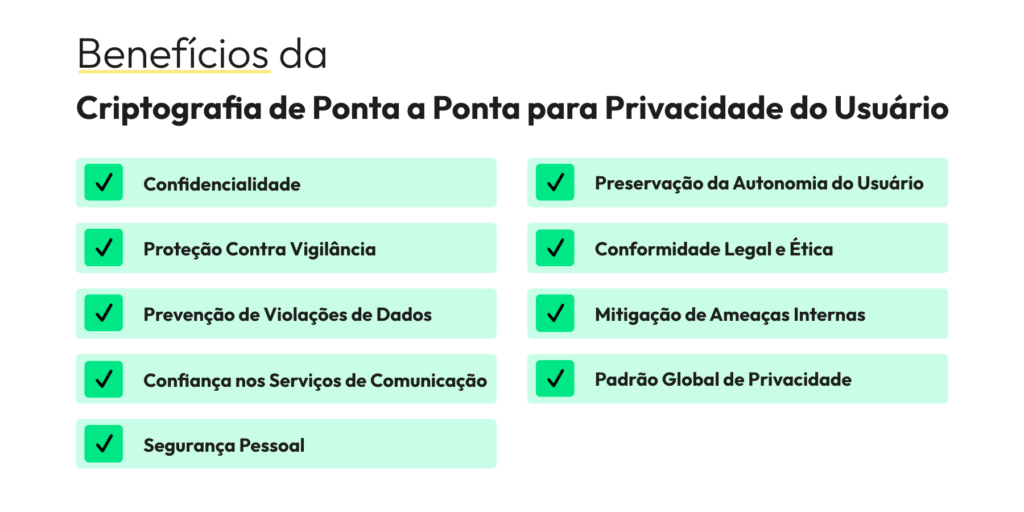

1. Confidencialidade

Com a criptografia de ponta a ponta (E2E), você tem a garantia de que apenas você e a pessoa com quem está conversando podem ler o conteúdo das suas mensagens. Esse recurso poderoso significa que nem mesmo os provedores de serviços ou intermediários como aplicativos de mensagens ou serviços de e-mail podem acessar seus dados. Essa confidencialidade é crucial para manter suas conversas privadas e informações pessoais seguras.

2. Proteção Contra a Vigilância

A criptografia E2E é uma defesa poderosa contra a vigilância não autorizada por parte de governos, hackers ou entidades maliciosas. Ela impede a coleta massiva de dados, garantindo que a comunicação permaneça privada e inacessível a terceiros.

3. Prevenção de Vazamentos de Dados

A criptografia de ponta a ponta minimiza o risco de vazamentos de dados. Mesmo se os servidores de um provedor de serviços forem comprometidos, os dados criptografados armazenados nesses servidores permanecem ilegíveis sem as chaves privadas dos usuários. Essa medida de segurança reduz significativamente a probabilidade de que informações sensíveis caiam em mãos erradas.

4. Confiança nos Serviços de Comunicação

Saber que suas comunicações são criptografadas de ponta a ponta gera confiança nos usuários. Isso os tranquiliza de que suas mensagens pessoais, fotos, vídeos e documentos confidenciais estão protegidos, promovendo um senso de segurança e confiança no uso de plataformas de comunicação digital.

5. Proteção da Comunicação Empresarial e Profissional

Para empresas e profissionais, a criptografia E2E é essencial para proteger informações confidenciais de clientes, dados proprietários e segredos comerciais. Ela garante que discussões e transações comerciais confidenciais permaneçam privadas e seguras.

6. Segurança Pessoal

A criptografia de ponta a ponta é vital para pessoas que enfrentam riscos à sua segurança ao divulgar informações sensíveis. Essa categoria inclui denunciantes, ativistas, jornalistas e pessoas em regimes opressivos. A comunicação criptografada é um salva-vidas para aqueles que compartilham informações cruciais enquanto protegem sua identidade.

7. Preservação da Autonomia do Usuário

A criptografia E2E dá aos usuários o controle sobre seus dados e quem tem acesso a eles. Ela impede que provedores de serviços monetizem os dados dos usuários sem consentimento e ajuda os usuários a manter sua autonomia digital.

8. Conformidade Legal e Ética

Muitos países e indústrias têm regulamentos que exigem a proteção e a privacidade dos dados dos usuários. A implementação da criptografia E2E pode ajudar as organizações a cumprir esses requisitos legais e a manter suas responsabilidades éticas em relação aos usuários.

9. Mitigação de Ameaças Internas

A criptografia E2E também pode proteger contra ameaças internas nas organizações. Funcionários com acesso a sistemas e dados não podem ler mensagens criptografadas sem as chaves de descriptografia.

10. Padrão Global para Privacidade

A criptografia E2E se tornou um padrão global para garantir a privacidade digital. Ela elevou o nível de segurança em várias plataformas de comunicação, incentivando a adoção de práticas de criptografia mais robustas.

Principais Recursos da Criptografia do WhatsApp

Processo de Criptografia e Descriptografia de Mensagens

A criptografia e descriptografia de mensagens são como códigos secretos que protegem suas informações de comunicação importantes. Primeiro, sua mensagem se transforma em um código (criptografia), que alguém pode reverter para recuperar sua mensagem original (descriptografia). Vamos examinar em detalhes como esse processo opera:

Criptografia de Mensagens:

- Preparação dos Dados: O processo começa com o remetente preparando a mensagem que deseja enviar. Esta mensagem pode ser texto simples, arquivos, imagens ou qualquer outro tipo de dado.

- Algoritmo de Criptografia: Um algoritmo de criptografia é aplicado para proteger sua mensagem. Este algoritmo usa uma chave de criptografia específica, que pode ser uma chave simétrica (a mesma chave é usada para criptografia e descriptografia) ou um par de chaves assimétricas (uma chave pública para criptografia e uma chave privada para descriptografia).

- Processo de Criptografia: O algoritmo de criptografia processa a mensagem e a chave de criptografia para transformar a mensagem original em texto cifrado. O texto cifrado é uma versão embaralhada da mensagem que aparece como caracteres ou dados aleatórios e é ilegível sem a chave de descriptografia.

- Transmissão: O remetente transmite o texto cifrado para o destinatário, geralmente por meio de um canal de comunicação como a internet, e-mail ou um aplicativo de mensagens.

Descriptografia de Mensagens:

5. Recepção do Texto Cifrado: O destinatário recebe o texto cifrado enviado pelo remetente.

- Chave de Descriptografia: O destinatário precisa da chave apropriada para descriptografar a mensagem. Na criptografia simétrica, esta é a mesma chave usada para criptografia. Na criptografia assimétrica, o destinatário usa sua chave privada, correspondente à chave pública do remetente utilizada para a criptografia do WhatsApp.

- Processo de Descriptografia: Usando a chave de descriptografia, o dispositivo do destinatário aplica o algoritmo de descriptografia ao texto cifrado recebido. Esse processo reverte a criptografia do WhatsApp e transforma o texto cifrado na mensagem original em texto simples.

- Apresentação da Mensagem: Uma vez que o processo de descriptografia está completo, o destinatário pode acessar e ler a mensagem original, que está em sua forma legível.

É importante notar que a segurança desse processo depende da força do algoritmo de criptografia e da confidencialidade das chaves de criptografia. Algoritmos de criptografia fortes são projetados para resistir a ataques que tentem reverter a criptografia sem a chave correta. Além disso, é crucial manter as chaves seguras e compartilhá-las apenas com partes confiáveis para evitar a descriptografia não autorizada.

A criptografia e descriptografia de mensagens são cruciais na comunicação digital. Esse processo de segurança ajuda a proteger mensagens, e-mails, transações bancárias online e informações sensíveis quando transmitidas pela internet. Esses passos são essenciais para proteger seus dados, preservar segredos comerciais e manter a privacidade no mundo interconectado de hoje.

Segurança das Chamadas de Voz e Vídeo no WhatsApp

O WhatsApp leva a segurança das chamadas de voz e vídeo a sério, empregando criptografia de ponta a ponta para proteger o conteúdo das suas chamadas. Veja como o WhatsApp garante a segurança das suas chamadas de voz e vídeo:

Criptografia de Ponta a Ponta:

O WhatsApp utiliza a mesma criptografia de ponta a ponta robusta nas chamadas de voz e vídeo que usa nas mensagens de texto. Seu dispositivo criptografa suas chamadas, e apenas o dispositivo do destinatário pode descriptografar e reproduzir o fluxo de áudio ou vídeo. Ninguém, nem mesmo o WhatsApp, pode interceptar ou ouvir suas chamadas.

Chaves de Criptografia:

Em uma chamada, cada participante cria chaves de criptografia apenas para aquela sessão. Essas chaves são temporárias e únicas para aquela chamada; elas não são salvas nem reutilizadas posteriormente. Essa camada extra de segurança garante que, se alguém comprometer as chaves, isso não afetará outras chamadas, passadas ou futuras.

Protocolo Signal Seguro:

O WhatsApp emprega o Protocolo Signal para a criptografia de ponta a ponta, um protocolo altamente respeitado por seus recursos de segurança. Ele garante a confidencialidade e a integridade de suas chamadas de voz e vídeo.

Verificação:

O WhatsApp permite que os usuários verifiquem a segurança de suas chamadas comparando os códigos de segurança com seus contatos. Isso ajuda a garantir que ninguém esteja interceptando ou falsificando a chamada.

Retransmissão Segura pelo Servidor:

Embora os servidores do WhatsApp facilitem o estabelecimento da chamada e retransmitam os dados criptografados entre os dispositivos, eles não têm acesso ao conteúdo real de suas chamadas devido à criptografia de ponta a ponta. Isso significa que, mesmo que alguém tenha acesso aos servidores do WhatsApp, não poderá ouvir suas conversas.

Chamadas em Grupo:

O WhatsApp estende a criptografia de ponta a ponta para chamadas de voz e vídeo em grupo. Isso garante que as comunicações em grupo permaneçam privadas e seguras, com a comunicação de cada participante criptografada individualmente.

Sem Registro de Chamadas:

O WhatsApp não mantém registros de suas chamadas, o que aumenta ainda mais sua privacidade. A ausência de registros de chamadas nos servidores do WhatsApp significa que não há um repositório centralizado do seu histórico de chamadas.

Embora a criptografia de ponta a ponta do WhatsApp forneça proteção vital para suas chamadas de voz e vídeo, é importante lembrar que a segurança de suas chamadas também depende da segurança dos dispositivos que você usa. Manter o sistema operacional de seu dispositivo e o aplicativo do WhatsApp atualizados, usar um PIN ou senha segura e exclusiva no dispositivo e evitar redes ou dispositivos potencialmente comprometidos são etapas adicionais para melhorar a segurança de suas chamadas de voz e vídeo.

Métodos de Verificação para Garantir Comunicação Segura

Garantir uma comunicação segura é essencial, especialmente em uma era em que preocupações com privacidade e vazamentos de dados são comuns. Métodos de verificação são fundamentais para confirmar a autenticidade dos parceiros de comunicação e a integridade dos dados. Aqui estão alguns métodos de verificação comuns para garantir a comunicação segura:

Criptografia de Ponta a Ponta

Utilizar a criptografia de ponta a ponta é uma das maneiras mais eficazes de garantir a segurança da comunicação. Ela garante que os dados sejam criptografados no dispositivo do remetente e descriptografados apenas no dispositivo do destinatário. A verificação ocorre por meio de chaves criptográficas, e os usuários podem confirmar a segurança da comunicação comparando códigos de segurança ou escaneando códigos QR.

Autenticação de Dois Fatores (2FA)

A 2FA adiciona uma camada extra de segurança ao exigir que os usuários forneçam dois fatores de autenticação diferentes. Normalmente, isso envolve algo que eles sabem (por exemplo, uma senha) e algo que possuem (por exemplo, um código único de um aplicativo móvel ou token de hardware). Ao exigir ambos os fatores, a 2FA ajuda a verificar a identidade do usuário.

Verificação Biométrica

Biometria, como escaneamento de impressões digitais ou reconhecimento facial, pode verificar a identidade de um usuário. Esses métodos são difíceis de falsificar e fornecem uma alta confiança na autenticidade do usuário.

Tokens Seguros e Chaves de Hardware

Chaves de hardware ou tokens de segurança geram códigos únicos que os usuários devem fornecer para acessar uma conta ou concluir uma transação. Esses dispositivos físicos adicionam uma camada forte de verificação, pois não são suscetíveis a ataques remotos.

Autoridades Certificadoras (CAs)

No contexto de sites seguros (HTTPS), as CAs emitem certificados digitais que verificam a autenticidade da identidade de um site. Os navegadores podem confirmar a legitimidade do certificado, garantindo uma conexão segura com o site.

Verificação Visual

A verificação visual pode ser usada, especialmente em comunicação presencial ou trocas de informações sensíveis. Isso pode incluir a verificação de IDs emitidos pelo governo, comparação de fotos ou uso de códigos QR para confirmação.

Blockchain e Tecnologias de Livro-razão Distribuído

Blockchain e livros-razão distribuídos podem fornecer verificação segura e à prova de adulteração. Contratos inteligentes e registros públicos podem confirmar a autenticidade e integridade de transações e dados.

Verificação de Voz ou Vídeo

Para aplicativos específicos, a verificação de voz ou vídeo pode ser usada para confirmar a identidade de uma pessoa ou parte durante a comunicação. Impressões vocais e reconhecimento facial podem ser empregados para esse propósito.

Carimbos de Tempo

Carimbos de tempo registram quando uma comunicação ou documento foi criado ou modificado. Eles podem ser usados para garantir a integridade do documento e estabelecer uma linha do tempo clara.

A escolha do método de verificação depende do contexto específico e do nível de segurança necessário. Em muitos casos, uma combinação desses métodos pode ser empregada para criar uma estrutura de segurança robusta para a comunicação, garantindo que os dados permaneçam confidenciais, que as mensagens não sejam adulteradas e que a identidade das partes seja verificada.

Limitações e Considerações da Criptografia de Ponta a Ponta

A criptografia de ponta a ponta (E2E) é uma ferramenta poderosa para garantir a privacidade e segurança da comunicação digital. No entanto, ela também tem limitações e considerações que usuários, organizações e formuladores de políticas devem conhecer. Aqui estão algumas limitações e considerações fundamentais da criptografia E2E:

1. Gestão de Chaves

- Distribuição de Chaves: A troca segura de chaves de criptografia entre usuários pode ser desafiadora. Se as chaves não forem tratadas corretamente, elas podem ser um elo fraco na cadeia de segurança.

- Perda de Chave: Se os usuários perderem sua chave de criptografia ou senha, podem perder permanentemente o acesso aos seus dados criptografados.

2. Sem Recuperação Central

Sistemas de criptografia E2E são projetados de forma que os provedores de serviços não possam recuperar os dados dos usuários. Embora isso seja ótimo para a privacidade, também pode significar que a recuperação de dados seja impossível se os usuários esquecerem suas senhas ou perderem suas chaves.

3. Proteção Limitada de Metadados

Embora a E2E proteja o conteúdo das mensagens, ela não protege necessariamente os metadados, como quem está se comunicando com quem, quando e por quanto tempo. Os metadados podem revelar padrões de comunicação e nem sempre são criptografados.

4. Erros dos Usuários

A criptografia E2E depende de os usuários verificarem a identidade de seus parceiros de comunicação e confirmarem as chaves de criptografia. Os usuários podem verificar as chaves erradas por engano ou ignorar avisos de segurança.

5. Incompatibilidade

A criptografia E2E pode não ser compatível com todas as plataformas ou dispositivos de comunicação. Isso pode limitar a capacidade de ter conversas criptografadas com todos, já que ambas as partes devem usar softwares compatíveis.

6. Backups

Fazer backup de dados criptografados por E2E pode ser desafiador. Se você perder seu dispositivo ou backup, pode não conseguir recuperar suas mensagens.

7. Desafios Legais e Regulatórios

Alguns governos e órgãos reguladores expressaram preocupações sobre a criptografia E2E, pois ela pode impedir que a aplicação da lei tenha acesso às comunicações para fins legítimos, como investigações criminais.

8. Uso Indevido e Abuso

Pessoas mal-intencionadas podem usar a criptografia E2E para esconder atividades ilícitas, como crimes cibernéticos ou comunicações terroristas. Isso levanta preocupações éticas e legais e tem promovido debates sobre o equilíbrio entre privacidade e segurança.

9. Atualizações e Vulnerabilidades

Sistemas de criptografia E2E exigem atualizações e manutenção regulares para corrigir vulnerabilidades de segurança. Falhar em manter o software atualizado pode levar a brechas de segurança.

10. Impacto nos Serviços

A criptografia E2E pode introduzir latência e demandas de recursos nos serviços, potencialmente afetando a experiência do usuário, especialmente em aplicativos em tempo real, como chamadas de vídeo.

11. Confiança em Terceiros

Os usuários devem confiar nos desenvolvedores do software de criptografia E2E para implementar a criptografia corretamente e não introduzir vulnerabilidades ou backdoors. A confiabilidade de software de terceiros é essencial.

Gerenciamento e Segurança de Backups no WhatsApp

Gerenciar e proteger os backups do WhatsApp é essencial para preservar seu histórico de conversas enquanto mantém a privacidade e segurança dos seus dados. O WhatsApp oferece opções para fazer backups das suas conversas em serviços na nuvem, como Google Drive (no Android) ou iCloud (no iOS), e oferece criptografia de ponta a ponta para esses backups. Veja como gerenciar e proteger seus backups do WhatsApp de forma eficaz:

1. Agendamento Regular de Backups

Para fazer backup no WhatsApp, ative os backups automáticos para garantir que o histórico de conversas seja salvo regularmente. Você pode escolher a frequência dos backups (diária, semanal ou mensal).

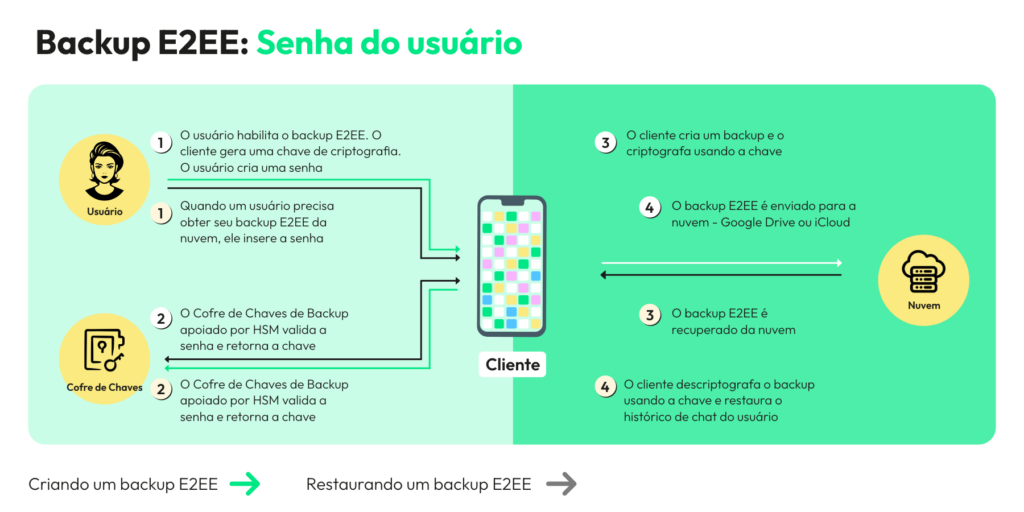

2. Habilitar a Criptografia de Ponta a Ponta

O WhatsApp agora oferece criptografia de ponta a ponta para os backups, garantindo que até mesmo o provedor de armazenamento na nuvem não tenha acesso ao seu histórico de conversas. Para habilitar isso:

- No Android: Vá em WhatsApp > Configurações > Conversas > Backup de conversas > ative “Criptografia de ponta a ponta.”

- No iOS: Os backups do WhatsApp no iCloud já são criptografados de ponta a ponta por padrão.

3. Usar Autenticação Forte

Proteja sua conta de armazenamento na nuvem (Google Drive ou iCloud) com métodos de autenticação robustos, como autenticação de dois fatores (2FA). Isso adiciona uma camada extra de segurança para seus backups.

4. Escolha uma Senha Forte

Quando solicitado a configurar uma senha de backup (para usuários de Android que ativarem a criptografia de ponta a ponta), escolha uma senha forte e única. Armazene essa senha com segurança, pois ela será necessária para restaurar seus backups.

5. Verifique as Configurações de Backup

Revise suas configurações de backup regularmente para garantir que estejam de acordo com suas preferências. Confirme a frequência de backup, qual conta do Google Drive ou iCloud você usa e a opção de incluir vídeos.

6. Gerencie o Armazenamento de Backup

Acompanhe o espaço de armazenamento em nuvem, pois os backups do WhatsApp podem consumir uma quantidade significativa de espaço ao longo do tempo. Exclua backups antigos ou desnecessários para liberar espaço.

7. Proteja Seu Dispositivo Móvel

Proteja seu smartphone ou tablet com um PIN de tela, senha ou autenticação biométrica para evitar o acesso não autorizado à sua conta do WhatsApp e backups.

8. Guarde a Senha de Backup

Se você usa uma senha de backup para a criptografia de ponta a ponta no Android, armazene-a com segurança. Perder essa senha pode impedir que você restaure seus backups.

9. Verifique as Chaves de Criptografia

Ao restaurar um backup, verifique as chaves de criptografia com o WhatsApp para garantir que seus dados não tenham sido adulterados ou comprometidos durante o processo de restauração.

10. Tenha Cuidado com Serviços de Backup de Terceiros

Evite usar serviços ou aplicativos de backup de terceiros que alegam fazer backup dos dados do WhatsApp. Use apenas as opções de backup oficiais fornecidas pelo WhatsApp para garantir a segurança.

11. Considere Backups Locais

O WhatsApp permite que você crie backups locais no armazenamento interno do seu dispositivo. Esses backups não são armazenados na nuvem e geralmente são mais fáceis de gerenciar e proteger.

Seguindo essas etapas, você pode gerenciar e proteger seus backups do WhatsApp de forma eficaz, garantindo a privacidade e integridade do seu histórico de conversas, mantendo-o acessível para uso futuro ou transferências de dispositivo.

Além disso, confira nossa extensão do Google Chrome, que pode te ajudar com backups de conversas do WhatsApp.

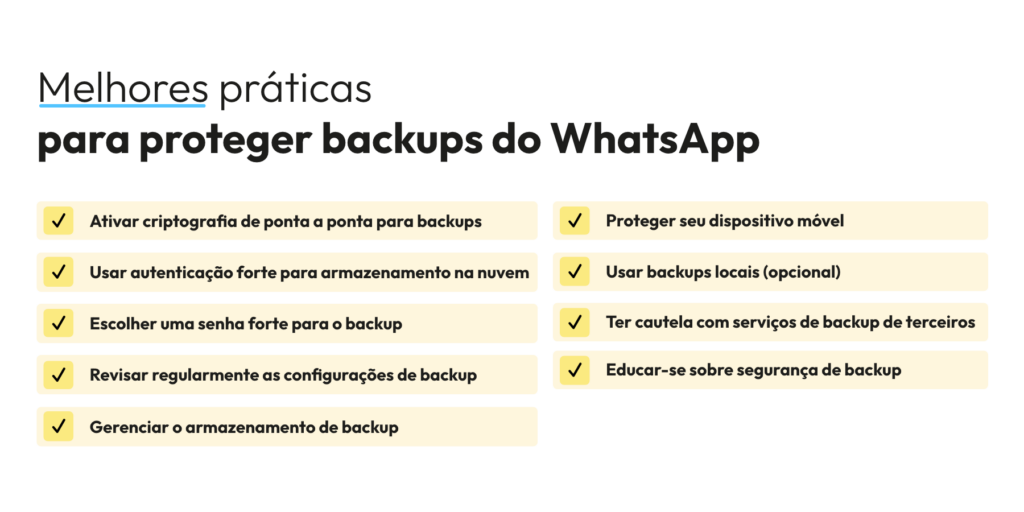

Melhores práticas para proteger backups do WhatsApp

Proteger os backups do WhatsApp é essencial para salvaguardar seu histórico de conversas e dados pessoais. O WhatsApp oferece opções para fazer backup de suas conversas em serviços de nuvem como Google Drive (no Android) ou iCloud (no iOS). Aqui estão algumas melhores práticas para ajudar você a proteger seus backups do WhatsApp de forma eficaz:

Use autenticação forte para armazenamento em nuvem:

Proteja sua conta do Google Drive ou iCloud com métodos robustos de autenticação, como a autenticação de dois fatores (2FA) ou a autenticação biométrica (por exemplo, Face ID ou Touch ID). Isso adiciona uma camada extra de segurança ao seu armazenamento em nuvem.

Escolha uma senha de backup forte:

Se você usa Android e habilita a criptografia de backup de ponta a ponta, defina uma senha de backup forte e única. Esta senha é necessária para restaurar seus backups, por isso armazene-a com segurança.

Proteja sua senha de backup:

Se definir uma senha de backup para a criptografia de ponta a ponta no Android, guarde-a com segurança. Perder essa senha pode resultar na impossibilidade de restaurar seus backups.

Eduque-se sobre a segurança dos backups:

Mantenha-se informado sobre os recursos e práticas de segurança de backup do WhatsApp verificando regularmente a documentação oficial e as atualizações de notícias do WhatsApp.

Proteção dos dados do usuário no WhatsApp

Importância da segurança do dispositivo e proteção com senha

A segurança do dispositivo e a proteção com senha são essenciais na era digital de hoje, onde smartphones, tablets e computadores se tornaram partes integrais de nossas vidas pessoais e profissionais. Essas medidas de segurança protegem informações sensíveis, dados pessoais e privacidade digital. Aqui está o motivo pelo qual a segurança do dispositivo e a proteção com senha são tão importantes:

Prevenção de acesso não autorizado:

Senhas, PINs, métodos de autenticação ou autenticação biométrica (por exemplo, impressão digital ou reconhecimento facial) servem como barreiras para impedir que indivíduos não autorizados acessem seu dispositivo. Isso ajuda a proteger seus dados pessoais, contas e atividades online de olhares curiosos.

Proteção de informações pessoais:

Dispositivos modernos armazenam uma grande quantidade de informações pessoais, como contatos, mensagens, e-mails, fotos, documentos e muito mais. Medidas de segurança adequadas garantem que essas informações permaneçam confidenciais e não sejam facilmente acessadas por usuários não autorizados.

Prevenção de roubo de identidade:

Seu dispositivo geralmente contém acesso ao seu e-mail, contas de redes sociais, aplicativos bancários e mais. O acesso não autorizado a essas contas pode resultar em roubo de identidade, fraude financeira ou outros crimes cibernéticos. A segurança forte do dispositivo é uma defesa crítica contra essas ameaças.

Proteção de aplicativos de pagamento e finanças:

Muitas pessoas usam aplicativos móveis de banco e pagamento, que armazenam dados financeiros sensíveis. Um dispositivo seguro previne transações não autorizadas e protege seus ativos financeiros.

Privacidade de dados e conformidade:

Garantir a segurança do seu dispositivo é essencial para manter a privacidade dos dados e cumprir com várias regulamentações de proteção de dados, como o GDPR (Regulamento Geral de Proteção de Dados) ou a HIPAA (Lei de Portabilidade e Responsabilidade de Seguros de Saúde).

Proteção contra roubo físico:

Se seu dispositivo for roubado ou perdido, um código de acesso ou bloqueio biométrico ajuda a impedir que o ladrão acesse seus dados. Também é possível ativar funções de limpeza remota para apagar os dados do dispositivo remotamente.

Prevenção de acesso não autorizado a aplicativos:

A proteção com senha pode ser estendida a aplicativos individuais, adicionando uma camada extra de segurança para aplicativos sensíveis, como e-mail, mensagens ou aplicativos de anotações.

Proteção da comunicação pessoal:

A segurança do dispositivo garante a privacidade de suas chamadas, mensagens de texto e bate-papos online. O acesso não autorizado a essas comunicações pode ter implicações profundas.

Proteção de dados empresariais:

Para profissionais e empresas, a segurança do dispositivo é crítica para proteger dados relacionados ao trabalho, e-mails e informações proprietárias. Um dispositivo comprometido pode resultar em violações de dados e roubo de propriedade intelectual.

Manutenção da segurança de contas online:

Seu dispositivo é frequentemente usado para acessar várias contas online, como e-mail, redes sociais e armazenamento em nuvem. Um dispositivo comprometido pode fornecer aos atacantes uma porta de entrada para acessar suas contas online.

Segurança para a família e as crianças:

A segurança do dispositivo é essencial para que os pais controlem e monitorem o acesso de seus filhos a conteúdo e aplicativos, protegendo-os contra material inadequado ou ameaças online.

Higiene digital geral:

Boas práticas de segurança do dispositivo são fundamentais para a higiene digital. Elas reduzem o risco de infecções por malware, ataques de phishing e outras ameaças cibernéticas.

Verificação em duas etapas e recursos adicionais de segurança:

A verificação em duas etapas (2SV), ou autenticação de dois fatores (2FA), é um recurso de segurança essencial que protege suas contas online, incluindo e-mails, redes sociais, bancos e muito mais. Além da verificação em duas etapas, existem outros recursos e práticas de segurança que podem melhorar ainda mais a segurança de suas contas. A seguir, uma visão geral da verificação em duas etapas e alguns recursos de segurança adicionais:

Verificação em duas etapas (2SV/2FA):

A verificação em duas etapas é um processo de segurança que exige que os usuários forneçam dois fatores de autenticação diferentes antes de acessar suas contas. Esses fatores geralmente se enquadram em três categorias:

- Algo que você sabe: Normalmente é uma senha ou PIN que apenas você conhece.

- Algo que você tem: Envolve possuir um dispositivo físico ou um código único gerado por um aplicativo de autenticação ou enviado a você por SMS ou e-mail.

- Algo que você é: Este fator se refere à autenticação biométrica, como impressão digital ou reconhecimento facial.

Veja como funciona a verificação em duas etapas: Após inserir seu nome de usuário e senha (algo que você sabe), você será solicitado a fornecer um segundo fator (algo que você tem ou é) para concluir o processo de autenticação. Fatores comuns incluem um código único enviado ao seu dispositivo móvel, gerado por um aplicativo de autenticação (como Google Authenticator ou Authy) ou uma impressão digital ou escaneamento facial. Mesmo que alguém tenha sua senha, não poderá acessar sua conta sem o segundo fator, o que melhora significativamente a segurança.

Recursos e práticas de segurança adicionais: Além da verificação em duas etapas, considere implementar os seguintes recursos e práticas para proteger ainda mais suas contas online:

- Autenticação biométrica: Utilize métodos de autenticação biométrica, como reconhecimento de impressão digital ou identificação facial, para maior segurança sempre que possível.

- Gerenciador de senhas: Use um gerenciador de senhas confiável para gerar, armazenar e preencher automaticamente senhas complexas e únicas para cada conta. Isso minimiza o risco de reutilização de senhas.

- Opções de recuperação de conta: Configure opções de recuperação de conta, como e-mails secundários ou números de telefone, para recuperar o acesso às suas contas caso você esqueça sua senha ou seja bloqueado.

- Perguntas de segurança: Evite usar respostas facilmente adivinháveis para perguntas de segurança e considere fornecer respostas fictícias que apenas você conheça.

- Segurança do e-mail: Proteja sua conta de e-mail com uma senha forte e verificação em duas etapas, pois contas de e-mail são frequentemente usadas para redefinir senhas em outras contas.

- Segurança do dispositivo: Proteja seus dispositivos com senhas, PINs fortes ou biometria para evitar acessos não autorizados.

- Permissões de aplicativos: Revise e limite as permissões concedidas aos aplicativos em seus dispositivos para minimizar vulnerabilidades potenciais.

- Atualizações regulares de software: Mantenha seu sistema operacional, aplicativos e software de segurança atualizados para corrigir vulnerabilidades.

- Monitoramento de contas: Revise regularmente a atividade de sua conta e configure notificações para detectar atividade incomum ou suspeita.

- Cuidado com phishing: Tenha cuidado com e-mails, mensagens ou links não solicitados, especialmente aqueles que solicitam informações sensíveis. Verifique a legitimidade das solicitações antes de responder.

- Redes seguras: Use redes seguras e confiáveis, e evite Wi-Fi público para transações sensíveis sempre que possível.

Garantindo a privacidade em chats grupais e compartilhamento de multimídia:

Para chats grupais:

- Escolha aplicativos de mensagens seguros: Selecione aplicativos de mensagens que ofereçam criptografia de ponta a ponta para chats grupais. WhatsApp, Signal e Telegram são aplicativos que priorizam a segurança e a privacidade.

- Verifique os membros do grupo: Antes de compartilhar informações sensíveis, verifique a identidade dos membros do grupo. Confirme que todos no grupo são quem dizem ser.

- Use autenticação forte: Habilite a autenticação de dois fatores (2FA) para seu aplicativo de mensagens para evitar acessos não autorizados à sua conta.

- Configure as configurações de privacidade do grupo: Muitos aplicativos de mensagens permitem configurar as configurações de privacidade do grupo. Você pode controlar quem pode entrar no grupo e quem pode adicionar você a novos grupos. Escolha as configurações que correspondem às suas preferências de privacidade.

- Evite grupos públicos: Tenha cuidado ao entrar em grupos públicos, pois eles podem expor sua identidade e discussões para um público mais amplo. Opte por grupos privados ou apenas por convite sempre que possível.

- Limite o compartilhamento de informações pessoais: Evite compartilhar informações pessoais, como números de telefone, endereços ou documentos sensíveis, em chats grupais, especialmente se você não conhece todos os membros do grupo.

- Use mensagens que desaparecem: Alguns aplicativos de mensagens oferecem um recurso onde as mensagens desaparecem automaticamente após um determinado período. Ative esse recurso para conversas grupais sensíveis para reduzir o risco de armazenamento indefinido.

Para compartilhamento de multimídia:

- Verifique os metadados: Esteja ciente de que fotos e vídeos frequentemente contêm metadados (dados EXIF) que podem incluir detalhes como a localização onde os meios foram capturados. Antes de compartilhar, remova ou limpe esses metadados para proteger sua privacidade.

- Compartilhe de forma privada: Se precisar compartilhar multimídia sensível, envie-a de forma privada para destinatários específicos em vez de compartilhar em chats grupais. A maioria dos aplicativos de mensagens permite conversas privadas, um a um.

- Use criptografia para armazenamento em nuvem: Se você usar serviços de armazenamento em nuvem para compartilhar multimídia (por exemplo, Google Drive ou iCloud), habilite a criptografia de ponta a ponta para esses serviços e proteja seus arquivos.

- Proteja aplicativos de fotos e vídeos: Use aplicativos de fotos e vídeos seguros e privados com criptografia e recursos adicionais de privacidade. Esses aplicativos podem ajudar a manter o controle sobre seu conteúdo multimídia.

- Cuidado com capturas de tela: Os destinatários podem fazer capturas de tela da multimídia que você compartilha, potencialmente compartilhando-a com outros sem seu conhecimento. Seja seletivo sobre o que compartilha e com quem.

- Considere mídias autodestrutivas: Alguns aplicativos e serviços oferecem opções de multimídia autodestrutiva, onde o conteúdo desaparece após um período determinado. Use esses recursos para maior privacidade.

- Proteja arquivos com senha: Se precisar compartilhar arquivos multimídia sensíveis, considere protegê-los com senha antes de compartilhá-los. Compartilhe a senha separadamente da mídia.

- Evite backups automáticos: Desative backups automáticos de suas multimídias para serviços em nuvem se você se preocupa com a privacidade. Faça backups manuais apenas do conteúdo que você se sente confortável armazenando na nuvem.

- Revise regularmente o conteúdo compartilhado: Revise o conteúdo que você compartilhou em chats grupais ou privados. Exclua qualquer mídia que não seja mais necessária para reduzir a pegada digital.

Políticas de Manipulação de Dados e Transparência do WhatsApp

Políticas de Manipulação de Dados:

- Criptografia de ponta a ponta: O WhatsApp é conhecido pelo seu forte compromisso com a criptografia de ponta a ponta, o que garante que mensagens, chamadas de voz e chamadas de vídeo sejam acessíveis apenas para o remetente e o destinatário. Nem o WhatsApp nem o Facebook (sua empresa-mãe) podem acessar o conteúdo dessas comunicações.

- Coleta mínima de dados: O WhatsApp historicamente coleta dados mínimos dos usuários em comparação com outras plataformas de redes sociais. Os dados principais coletados incluem números de telefone, nomes de perfil e listas de contatos. O conteúdo das mensagens ou chamadas não é compartilhado com terceiros.

- Metadados: Embora o conteúdo das mensagens permaneça criptografado, alguns metadados, como horários das mensagens, informações dos destinatários e registros de chamadas, podem ser coletados para melhorar a qualidade do serviço e prevenir abusos.

- Dados de localização: O WhatsApp permite que os usuários compartilhem sua localização com contatos, mas isso é opcional e requer o consentimento do usuário.

- Informações de pagamento: O WhatsApp introduziu um recurso de pagamento em algumas regiões. Quando os usuários realizam transações de pagamento, o WhatsApp pode coletar dados relacionados ao pagamento para facilitar essas transações.

Transparência e Comunicação:

- Atualizações da política de privacidade: O WhatsApp enfrentou escrutínio sobre mudanças em sua política de privacidade no início de 2021, que inicialmente levantaram preocupações sobre o compartilhamento de dados com o Facebook. A empresa esclareceu que as mudanças se aplicavam principalmente às interações com contas de negócios e que os bate-papos pessoais permaneciam criptografados de ponta a ponta.

- Avisos dentro do aplicativo: O WhatsApp tem usado avisos dentro do aplicativo para informar os usuários sobre alterações na política de privacidade, enfatizando a importância da transparência e do consentimento do usuário.

- Controle do usuário: O WhatsApp oferece aos usuários controle sobre várias configurações de privacidade, incluindo quem pode ver suas informações de perfil, quem pode contatá-los e quem pode adicioná-los a grupos. Essas configurações visam dar aos usuários mais controle sobre seus dados e interações.

- Compartilhamento de dados com o Facebook: O WhatsApp havia permitido anteriormente o compartilhamento limitado de dados com o Facebook para publicidade direcionada na plataforma. No entanto, essa prática foi suspensa na maioria das regiões para abordar preocupações sobre a privacidade dos usuários.

- Recursos de segurança: O WhatsApp continuou a investir em recursos de segurança, como verificação em duas etapas e autenticação biométrica, para melhorar a proteção dos dados dos usuários.

- Relatórios de transparência: O WhatsApp emitiu relatórios de transparência que fornecem informações sobre solicitações de dados dos usuários e remoção de conteúdo por parte de governos, demonstrando seu compromisso com a transparência em relação às interações com agências de aplicação da lei.

Mitos e Conceitos Errôneos Comuns

Abordando conceitos errôneos sobre a segurança dos dados do WhatsApp:

Abordar conceitos errôneos sobre a segurança dos dados do WhatsApp é essencial para fornecer informações precisas e aliviar as preocupações dos usuários. O WhatsApp enfrentou escrutínio e perguntas sobre suas práticas de manipulação de dados, especialmente em relação às mudanças em sua política de privacidade. Aqui estão alguns conceitos errôneos comuns e esclarecimentos:

- Conceito errôneo 1: O WhatsApp lê suas mensagens O WhatsApp emprega criptografia de ponta a ponta, o que significa que apenas o remetente e o destinatário de uma mensagem podem ler seu conteúdo. O WhatsApp não pode acessar ou ler suas mensagens, sejam elas de texto, voz ou vídeo.

- Conceito errôneo 2: O WhatsApp compartilha todos os seus dados com o Facebook O WhatsApp compartilha dados limitados com o Facebook, principalmente para fins de comunicação empresarial e publicidade na plataforma do Facebook. No entanto, desde a minha última atualização em setembro de 2021, o WhatsApp esclareceu que os bate-papos pessoais permanecem criptografados de ponta a ponta e não são usados para segmentação de anúncios.

- Conceito errôneo 3: O WhatsApp armazena todos os seus bate-papos na nuvem O WhatsApp permite que você faça backup de seus bate-papos em serviços de nuvem como Google Drive ou iCloud. No entanto, esses backups são criptografados de ponta a ponta, o que significa que o conteúdo ainda está protegido mesmo na nuvem. O WhatsApp não pode acessar seu histórico de bate-papos armazenado nesses backups.

- Conceito errôneo 4: O WhatsApp escuta suas chamadas O WhatsApp não escuta suas chamadas de voz ou vídeo. Assim como as mensagens, as chamadas feitas através do WhatsApp são criptografadas de ponta a ponta, garantindo privacidade.

- Conceito errôneo 5: O WhatsApp tem acesso aos dados dos seus contatos O WhatsApp coleta informações mínimas de contato para facilitar a comunicação com seus contatos. No entanto, esses dados não são usados para fins de marketing ou compartilhados com terceiros para publicidade.

- Conceito errôneo 6: O WhatsApp tem acesso à sua localização o tempo todo O WhatsApp permite que os usuários compartilhem sua localização em tempo real com contatos, mas esse recurso requer o consentimento do usuário e pode ser desativado a qualquer momento. O WhatsApp não rastreia sua localização sem sua permissão.

- Conceito errôneo 7: O WhatsApp lê suas mensagens para detectar spam ou anúncios O WhatsApp emprega técnicas de filtragem de mensagens para detectar e prevenir spam, golpes e abusos. No entanto, isso é feito sem acessar o conteúdo de suas mensagens. O WhatsApp usa metadados e padrões para identificar mensagens potencialmente prejudiciais.

- Conceito errôneo 8: O WhatsApp não prioriza a privacidade Esclarecimento: O WhatsApp fez da privacidade um foco central, com recursos como criptografia de ponta a ponta, autenticação de dois fatores, configurações de privacidade e atualizações regulares para melhorar a segurança. A plataforma também resistiu a tentativas de enfraquecer a criptografia do WhatsApp.

- Conceito errôneo 9: Os dados do WhatsApp não são seguros Embora nenhum sistema esteja imune a riscos de segurança, o WhatsApp emprega criptografia robusta e medidas de segurança para proteger os dados dos usuários. As vulnerabilidades de segurança são regularmente abordadas através de atualizações.

- Conceito errôneo 10: O WhatsApp armazena seus dados de pagamento O recurso de pagamento do WhatsApp é projetado para facilitar transações seguras, mas não armazena detalhes de pagamento permanentemente. Segue padrões rigorosos de segurança de pagamento.

Avanços Potenciais em Tecnologias de Criptografia e Backup

As tecnologias de criptografia e backup são cruciais para proteger dados e garantir sua disponibilidade quando necessário. À medida que a tecnologia continua a evoluir, vários avanços potenciais nessas áreas estão no horizonte:

- Criptografia Resistente à Computação Quântica A chegada da computação quântica representa uma ameaça para os métodos tradicionais de criptografia. Algoritmos de criptografia resistentes à computação quântica estão sendo desenvolvidos para proteger dados contra ataques quânticos, garantindo segurança a longo prazo.

- Criptografia Homomórfica A criptografia homomórfica permite realizar cálculos em dados criptografados sem descriptografá-los. Essa tecnologia tem o potencial de revolucionar o processamento de dados, permitindo análises seguras em ambientes de nuvem e preservando a privacidade.

- Criptografia Pós-Quântica À medida que a computação quântica avança, a criptografia pós-quântica visa fornecer métodos de criptografia seguros contra ataques quânticos. A pesquisa está em andamento para identificar e padronizar essas novas técnicas criptográficas.

- Provas de Conhecimento Zero As provas de conhecimento zero, como zk-SNARKs (Zero-Knowledge Succinct Non-Interactive Argument of Knowledge), permitem que as partes provem a validade de uma afirmação sem revelar dados subjacentes. Essa tecnologia melhora a privacidade e a segurança em várias aplicações.

- Computação Multipartidária A computação multipartidária (MPC) permite que várias partes calculem conjuntamente uma função sobre suas entradas enquanto mantêm essas entradas privadas. O MPC tem aplicações em análise segura de dados e tarefas colaborativas.

- Gestão Aprimorada de Chaves Avanços nas técnicas de gestão de chaves estão simplificando a geração, distribuição e rotação seguras de chaves de criptografia, reduzindo o risco de vulnerabilidades relacionadas às chaves.

- Aprendizado Federado e IA Criptografada As técnicas de aprendizado federado permitem treinar modelos de aprendizado de máquina em vários dispositivos sem compartilhar dados brutos. A combinação de aprendizado federado com criptografia garante a privacidade enquanto aproveita dados coletivos para melhorar modelos de IA.

- Criptografia Descentralizada e Baseada em Blockchain A tecnologia blockchain pode melhorar a criptografia e a segurança dos dados fornecendo livros de registro descentralizados e imutáveis para gestão de chaves, controle de acesso e auditoria.

- Backup Imutável e Inalterável Avanços em blockchain e tecnologias de livro-razão distribuído podem possibilitar soluções de backup imutáveis e inalteráveis. Backups armazenados em redes descentralizadas podem oferecer alta segurança e integridade dos dados.

- Armazenamento em Nuvem Criptografado com Autenticação de Conhecimento Zero Estão surgindo soluções de armazenamento em nuvem aprimoradas, onde os usuários se autenticam com provas de conhecimento zero, garantindo que até mesmo o provedor de serviços não possa acessar os dados armazenados.

- Computação na Borda e Backups Seguros A computação na borda permite que o processamento de dados ocorra mais perto da fonte de dados. Isso pode levar a soluções de backup mais seguras, com dados processados e criptografados na borda antes de serem enviados para backups centralizados.

- Tecnologias de Preservação da Privacidade para Backups Estão sendo desenvolvidas soluções de backup que preservam a privacidade para permitir backups de dados seguros enquanto minimizam a exposição de informações sensíveis aos provedores de backup.

- Proveniência de Dados Baseada em Blockchain As organizações podem usar a tecnologia blockchain para estabelecer a proveniência e autenticidade dos backups de dados, garantindo a integridade dos dados e reduzindo o risco de adulteração dos dados.

Esses avanços potenciais em tecnologias de criptografia e backup têm como objetivo enfrentar os desafios emergentes de segurança e melhorar a proteção e disponibilidade dos dados em um mundo cada vez mais digital e interconectado. À medida que a tecnologia evolui, é crucial manter-se informado sobre esses desenvolvimentos para tomar decisões informadas sobre segurança e privacidade dos dados.

Perguntas Frequentes

O que é a criptografia de ponta a ponta do WhatsApp?

A criptografia do WhatsApp é um recurso de segurança que mantém suas mensagens e chamadas privadas, garantindo que apenas você e o destinatário possam lê-las ou ouvi-las. Ela impede que qualquer pessoa, inclusive o WhatsApp, acesse o conteúdo sem as chaves de criptografia.

Como a criptografia de ponta a ponta no WhatsApp garante a segurança dos dados?

A criptografia de ponta a ponta no WhatsApp mantém seus dados seguros criptografando as mensagens no seu dispositivo e permitindo que apenas o dispositivo do destinatário possa descriptografá-las e lê-las. Isso significa que o WhatsApp e outros não podem acessar suas mensagens durante a transmissão.

Alguém além do remetente e do destinatário pode acessar as mensagens do WhatsApp?

Apenas o remetente e o destinatário podem acessar as mensagens do WhatsApp devido à criptografia de ponta a ponta da plataforma. As mensagens são criptografadas no dispositivo do remetente e só podem ser descriptografadas no dispositivo do destinatário, garantindo privacidade e prevenindo o acesso por qualquer outra pessoa, incluindo o WhatsApp.

Quais são os benefícios da criptografia de ponta a ponta no WhatsApp para a segurança dos dados?

A criptografia de ponta a ponta no WhatsApp garante a segurança dos dados ao manter as mensagens privadas, impedir acessos não autorizados e aumentar a confiança do usuário.

Como são protegidos os backups do WhatsApp?

A criptografia e a autenticação do usuário protegem os backups do WhatsApp. A criptografia garante que apenas o usuário possa acessar o backup, e a autenticação verifica a identidade do usuário.

Os backups do WhatsApp são armazenados de forma segura?

Sim, os backups do WhatsApp são armazenados de forma segura. Eles são criptografados e só podem ser acessados pelo usuário autorizado por meio da autenticação do usuário, melhorando a segurança dos dados armazenados.

O WhatsApp pode descriptografar e acessar os dados dos backups?

Não, o WhatsApp não pode descriptografar nem acessar os dados dos backups. Os backups são criptografados com uma chave única conhecida apenas pelo usuário, garantindo que o WhatsApp não possa acessar o conteúdo. Apenas o usuário pode descriptografar e acessar seus dados de backup.

A criptografia de ponta a ponta e os backups podem proteger contra perda ou roubo do dispositivo?

Sim, está correto. O WhatsApp não pode descriptografar nem acessar os dados dos backups. O usuário criptografa os backups com uma chave única conhecida apenas por ele, garantindo que o WhatsApp não possa acessar o conteúdo. Apenas o usuário pode descriptografar e acessar seus dados de backup. Obrigado por esclarecer esse ponto importante.

Existem limitações ou vulnerabilidades nas medidas de segurança de dados do WhatsApp?

Sim, existem limitações e possíveis vulnerabilidades nas medidas de segurança de dados do WhatsApp. Estas incluem a proteção dos backups, o dispositivo do usuário, a suscetibilidade a phishing e o cumprimento de solicitações governamentais. A cautela do usuário é essencial.

O WhatsApp está em conformidade com as regulamentações de proteção de dados?

O WhatsApp está em conformidade com regulamentações de proteção de dados, como o Regulamento Geral sobre a Proteção de Dados (GDPR) na União Europeia e outras leis de privacidade relevantes. No entanto, a conformidade pode variar de acordo com a região, e as práticas do WhatsApp podem evoluir. Encorajamos os usuários a revisar a política de privacidade e as configurações do WhatsApp para entender como seus dados são gerenciados em sua jurisdição específica.

Latest Comments